Tratto dal sito ufficiale di Sangfor

(CLICCA QUI PER APRIRE

L’ORIGINALE)

Home » News » Sangfor » Sangfor Security Health Check: controlla la sicurezza della tua rete

Menù Rapido

Sangfor Security Health Check: controlla la sicurezza della tua rete

● Ogni 40 secondi un’azienda viene colpita con ransomware.

● Quasi 3 su 4 delle aziende interessate dal ransomware non dispongono di adeguate misure di sicurezza per evitare l’infezione.

● Un sito web medio ha 44 attacchi informatici al giorno.

● Il 94% di tutte le applicazioni Web soffre di vulnerabilità software ad alta severità.

Avere un dispositivo di sicurezza è solo il primo passo. Il rapido sviluppo del business richiede cambiamenti di policy tempestivi. Questo perché le minacce alla sicurezza sono in costante evoluzione e l’aggiornamento immediato delle firme è auspicabile per difendersi dalle minacce sconosciute. È necessaria una soluzione di sicurezza completa e intelligente per proteggere i tuoi utenti e il tuo business.

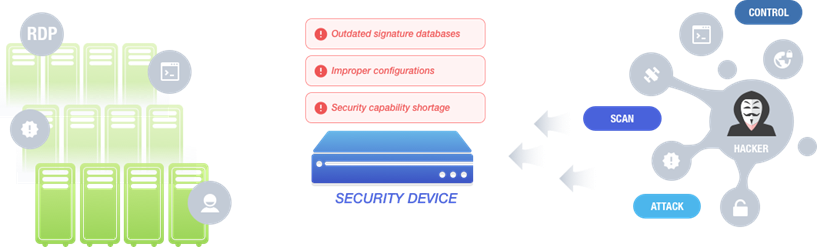

Come vengono compromesse le reti?

1. Le attività online come la navigazione web, i download di file e l’accesso ai documenti possono diventare gateway per consentire agli hacker di sfruttare le vulnerabilità nel sistema operativo, nei software per ufficio o nei browser Web per intromettersi nella rete.

2. Configurazioni improprie, database di firme obsoleti o mancanza di sicurezza professionale consentono agli hacker di eludere le misure di sicurezza, sfruttare le vulnerabilità esistenti e trasmettere file infetti da Trojan o virus.

3. I computer compromessi da Ransomware possono avere file crittografati e può essere estorto denaro all’utente. Se infetto da bot, la comunicazione con un server C&C può avviare ulteriori attacchi in uscita o laterali.

1. Gli hacker eseguono la scansione delle vulnerabilità dei server mediante strumenti di hacking automatico o tecniche di sniffing manuale.

2. Eventuali punti deboli e vulnerabilità scoperti possono essere sfruttati per avviare infezioni SQL o per rubare dati dal server. Se i dispositivi di sicurezza non sono configurati correttamente o le funzionalità di sicurezza e i database delle firme sono obsoleti, gli hacker possono eludere le misure di sicurezza e infiltrarsi nella rete.

3. I server compromessi invitano a ulteriori attacchi o a lungo termine come caricamenti di WebShell, creazione di account amministrativi nascosti o abilitazione di servizi RDP.

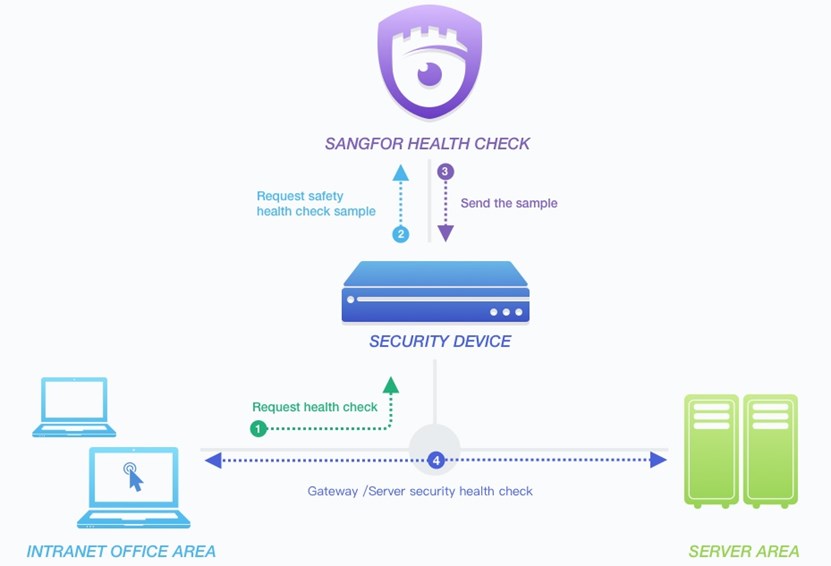

In che modo Health Check valuta la sicurezza della tua rete?

Come funziona Health Check?

Gli esempi di minacce sono sicuri e protetti